Từ A-Z về PenTest, có những loại Penetration Testing nào?

Thursday February 8th, 2024 Blog, Tin tứcBài viết này sẽ đưa bạn qua một hành trình toàn diện từ A-Z về Penetration Testing (PenTest) - một lĩnh vực quan trọng trong bảo mật thông tin. Penetration Testing không chỉ là một phương pháp để kiểm tra độ bảo mật của hệ thống, mà còn là một quá trình chi tiết, giúp nhận diện và khắc phục các lỗ hổng bảo mật.

Để hiểu rõ hơn về PenTest, chúng ta sẽ bắt đầu với việc khám phá các loại kiểm thử xâm nhập đa dạng, mỗi loại mang lại cái nhìn đặc biệt và quan trọng về khả năng tấn công và bảo mật của một hệ thống. Hãy cùng nhau tìm hiểu về những loại PenTest quan trọng như Black Box Testing, White Box Testing, Gray Box Testing, và nhiều hơn nữa.

Gen Cloud Server: Giảm 15% từ nay tới 25/02/2024

PenTest là gì?

PenTest là viết tắt của thuật ngữ "Penetration Testing," hay còn được gọi là kiểm thử xâm nhập. Đây là một quá trình được thực hiện để đánh giá và kiểm tra độ an toàn của một hệ thống máy tính, mạng, ứng dụng hay môi trường điện toán mà không có ý định gây hại thực sự. Mục tiêu chính của Penetration Testing là phát hiện và bảo vệ trước các lỗ hổng bảo mật có thể bị khai thác bởi những kẻ tấn công.

Trong quá trình PenTest, người kiểm thử (pentester) thực hiện một loạt các thử nghiệm và tấn công giả định để kiểm tra cơ sở hạ tầng thông tin hay ứng dụng có đủ bảo mật hay không. Điều này có thể bao gồm việc tìm kiếm lỗ hổng, kiểm tra tính khả truy cập, và đánh giá khả năng của hệ thống để chống lại các cuộc tấn công.

PenTest không chỉ giúp tổ chức xác định và khắc phục các lỗ hổng bảo mật mà còn giúp đảm bảo rằng hệ thống và dữ liệu của họ được bảo vệ tốt nhất khả năng trước mối đe dọa từ phía bên ngoài.

Tại sao cần Audit Pentest?

Việc thực hiện Audit PenTest (Kiểm thử xâm nhập) là quan trọng vì nó mang lại nhiều lợi ích quan trọng cho tổ chức và hệ thống thông tin của họ. Dưới đây là một số lý do quan trọng khi cần thực hiện Audit PenTest:

Phát hiện lỗ hổng bảo mật:

Audit PenTest giúp phát hiện các lỗ hổng bảo mật trong hệ thống, ứng dụng và mạng, giúp tổ chức nhận biết những điểm yếu có thể bị tận dụng bởi kẻ tấn công.

Kiểm tra khả năng chống lại tấn công:

Bằng cách mô phỏng các kỹ thuật tấn công thực tế, PenTest giúp đánh giá khả năng của hệ thống để chống lại những mối đe dọa từ bên ngoài và bảo vệ thông tin quan trọng.

Đảm bảo tuân thủ và tuân theo chuẩn ngành:

Audit PenTest giúp tổ chức đảm bảo tuân thủ các quy định và chuẩn ngành, như PCI DSS, HIPAA, hoặc ISO 27001.

Nâng cao môi trường bảo mật:

Thông qua việc đánh giá và khắc phục các lỗ hổng, PenTest giúp cải thiện môi trường bảo mật tổ chức và giảm nguy cơ bị tấn công.

Kiểm tra hiệu suất của hệ thống bảo mật:

PenTest không chỉ xác định lỗ hổng mà còn kiểm tra hiệu suất của các biện pháp bảo mật hiện tại, đảm bảo chúng hoạt động đúng như kỳ vọng.

Động viên nhóm an ninh thông tin:

Việc thực hiện Audit PenTest thường tạo động lực cho đội ngũ an ninh thông tin để duy trì tinh thần cảnh báo và nâng cao kỹ năng của họ trong việc bảo vệ hệ thống.

Giảm rủi ro và chi phí:

Bằng cách phát hiện và khắc phục lỗ hổng trước khi chúng được kẻ tấn công khai thác, tổ chức có thể giảm rủi ro bảo mật và chi phí liên quan đến việc khôi phục sau tấn công.

Xây dựng niềm tin từ phía khách hàng:

Việc thực hiện Audit PenTest và duy trì một môi trường bảo mật mạnh mẽ có thể giúp tăng cường niềm tin từ phía khách hàng và đối tác kinh doanh.

Tổng cộng, Audit PenTest không chỉ là một công cụ quan trọng trong việc bảo vệ thông tin, mà còn là một phần quan trọng của chiến lược toàn diện về an ninh thông tin của một tổ chức.

Có những loại Penetration Testing nào?

Có nhiều loại kiểm thử xâm nhập (Penetration Testing) được thực hiện để đánh giá và cải thiện độ an toàn của hệ thống thông tin. Dưới đây là một số loại phổ biến:

Black Box Testing (Kiểm thử hộp đen):

Trong Black Box Testing, người kiểm thử không có thông tin trước về cấu trúc hay chi tiết của hệ thống. Họ thực hiện kiểm thử giống như một kẻ tấn công bên ngoài để xác định các lỗ hổng và điểm yếu.

White Box Testing (Kiểm thử hộp trắng):

Ngược lại với Black Box Testing, White Box Testing đòi hỏi kiểm thử viên có thông tin chi tiết về cấu trúc nội bộ của hệ thống. Điều này giúp họ kiểm tra từng thành phần của mã nguồn và cơ sở hạ tầng để phát hiện lỗ hổng.

Gray Box Testing (Kiểm thử hộp xám):

Gray Box Testing kết hợp cả hai phương pháp trên. Người kiểm thử có một số thông tin về hệ thống nhưng không biết hết. Điều này giúp mô phỏng cách một nhân viên nội bộ có thể thực hiện tấn công.

Automated Testing (Kiểm thử tự động):

Sử dụng các công cụ tự động để thực hiện các kiểm thử nhanh chóng và hiệu quả. Các công cụ như Metasploit, Nessus, hay Burp Suite thường được sử dụng trong kiểm thử tự động.

Network Penetration Testing (Kiểm thử xâm nhập mạng):

Tập trung vào kiểm thử các thành phần mạng, bao gồm các thiết bị như router, switch, firewall, và các dịch vụ mạng.

Web Application Testing (Kiểm thử ứng dụng web):

Tập trung vào việc kiểm thử các ứng dụng web để phát hiện lỗ hổng bảo mật như SQL injection, Cross-Site Scripting (XSS), hay Cross-Site Request Forgery (CSRF).

Wireless Penetration Testing (Kiểm thử xâm nhập không dây):

Tập trung vào các môi trường không dây, kiểm tra độ an toàn của mạng Wi-Fi và các thiết bị kết nối không dây khác.

Social Engineering Testing (Kiểm thử kỹ thuật xã hội):

Mô phỏng các kỹ thuật lừa đảo như làm việc với nhân viên để lấy thông tin nhạy cảm hay gửi các email lừa đảo để kiểm tra tư duy cảnh báo của người sử dụng.

Physical Penetration Testing (Kiểm thử xâm nhập vật lý):

Thực hiện kiểm thử bằng cách xâm nhập vào vật lý của một tòa nhà hoặc vị trí để đánh giá độ an toàn và nhận diện các lỗ hổng vật lý.

Red Team Testing (Kiểm thử đội đỏ):

Tổ chức một đội "tấn công" mô phỏng các kẻ tấn công thực tế để kiểm tra khả năng phản ứng và bảo mật của tổ chức.

Các loại kiểm thử xâm nhập này thường được sử dụng kết hợp để đảm bảo một kiểm thử toàn diện và đa chiều của hệ thống.

Cách Audit Pentest là gì?

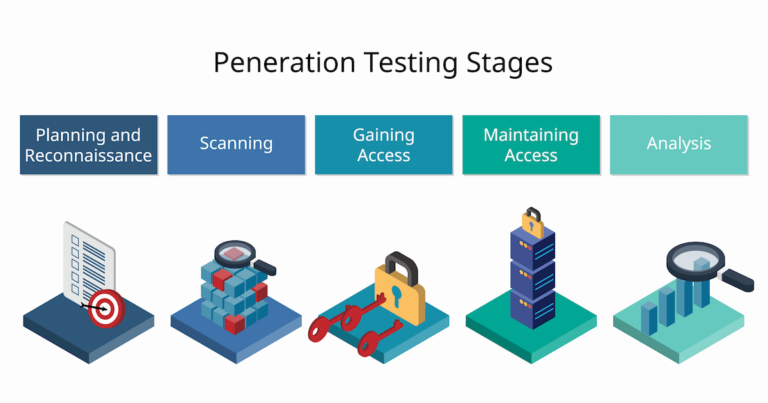

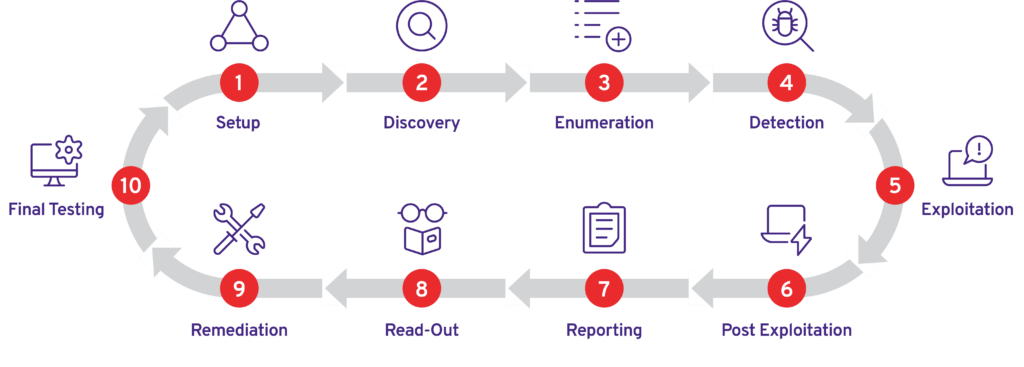

Quá trình Audit PenTest (Kiểm thử xâm nhập) đòi hỏi một phương pháp cẩn thận và có kế hoạch để đảm bảo rằng nó mang lại giá trị tối đa trong việc cải thiện độ an toàn của hệ thống. Dưới đây là một số bước chính mà một tổ chức thường sẽ thực hiện khi tiến hành Audit PenTest:

Xác định Mục tiêu và Phạm vi (Scope):

Xác định rõ ràng mục tiêu của kiểm thử và phạm vi của nó. Điều này bao gồm quyết định những phần của hạ tầng hay ứng dụng nào sẽ được kiểm thử.

Thu thập Thông tin (Information Gathering):

Thu thập thông tin liên quan đến hệ thống, bao gồm địa chỉ IP, tên miền, cấu trúc mạng, ứng dụng, và các thông tin có thể giúp kiểm thử viên hiểu rõ hơn về môi trường.

Quyết định Phương thức Kiểm thử:

Chọn các phương pháp kiểm thử phù hợp với mục tiêu và phạm vi, bao gồm Black Box Testing, White Box Testing, hay Gray Box Testing.

Thực hiện Kiểm thử:

Tiến hành các bước kiểm thử theo kế hoạch, sử dụng các công cụ và kỹ thuật phù hợp. Kiểm thử có thể bao gồm việc thử nghiệm mạng, ứng dụng web, điện toán đám mây, và các khía cạnh khác của hệ thống.

Phân tích và Đánh giá Kết quả:

Phân tích kết quả kiểm thử để xác định các lỗ hổng bảo mật, đánh giá mức độ nghiêm trọng và ưu tiên hóa các vấn đề. Điều này giúp tổ chức hiểu rõ về mức độ rủi ro và cần ưu tiên khắc phục những vấn đề nào trước.

Báo cáo và Giai đoạn Lập kế hoạch:

Tạo báo cáo chi tiết về các phát hiện, lỗ hổng, và khuyến nghị. Báo cáo nên được viết một cách rõ ràng và có chiều sâu, giúp những người chịu trách nhiệm có thể hiểu và thực hiện các biện pháp khắc phục.

Lập kế hoạch Phòng ngừa và Nâng cấp:

Dựa trên kết quả kiểm thử, phát triển kế hoạch cải thiện bảo mật, bao gồm việc triển khai các biện pháp phòng ngừa và nâng cấp hệ thống.

Thực hiện Kiểm tra Lặp lại (Re-testing):

Kiểm tra lại các lỗ hổng đã được khắc phục để đảm bảo rằng biện pháp cải thiện bảo mật đã được triển khai đúng cách và không tạo ra các vấn đề mới.

Theo dõi và Đánh giá Liên tục:

Liên tục theo dõi và đánh giá môi trường bảo mật để đảm bảo rằng các biện pháp an ninh được duy trì và cập nhật theo thời gian.

Quá trình này không chỉ giúp tổ chức xác định và khắc phục lỗ hổng bảo mật mà còn tạo ra một chu kỳ liên tục để nâng cao khả năng phòng ngừa và phản ứng trước mối đe dọa.

Một số ví dụ về Penetration Testing Tools

Có nhiều công cụ Penetration Testing (PenTest) mạnh mẽ và phổ biến được sử dụng để thực hiện các kiểm thử xâm nhập trong môi trường an ninh thông tin. Dưới đây là một số ví dụ về các công cụ nổi tiếng:

Metasploit:

Metasploit là một framework mở và mạnh mẽ cho việc phát triển, kiểm thử, và triển khai các kỹ thuật tấn công bảo mật. Nó cung cấp một loạt các module và payloads để thực hiện nhiều loại tấn công.

Nessus:

Nessus là một công cụ kiểm thử an ninh tự động, chuyên sâu vào việc quét và phân tích lỗ hổng bảo mật trong mạng và hệ thống. Nó cung cấp báo cáo chi tiết và khuyến nghị về cách khắc phục lỗ hổng.

Wireshark:

Wireshark là một công cụ phân tích gói tin mạng giúp người dùng hiểu rõ về lưu lượng mạng. Trong ngữ cảnh kiểm thử xâm nhập, Wireshark có thể được sử dụng để theo dõi và phân tích gói tin để phát hiện các mối đe dọa và tấn công.

Burp Suite:

Burp Suite là một bộ công cụ chuyên nghiệp dành cho kiểm thử ứng dụng web. Nó bao gồm các chức năng như kiểm thử bảo mật, kiểm thử tấn công, và kiểm thử tự động.

OWASP ZAP (Zed Attack Proxy):

ZAP là một proxy an ninh cho ứng dụng web, được tạo ra bởi Open Web Application Security Project (OWASP). Nó cung cấp các tính năng như kiểm thử bảo mật, phân tích gói tin, và kiểm thử tự động.

Aircrack-ng:

Aircrack-ng là một bộ công cụ chuyên dụng cho việc kiểm thử an ninh mạng không dây. Nó được sử dụng để kiểm thử mật khẩu WEP và WPA/WPA2 trên mạng Wi-Fi.

sqlmap:

sqlmap là một công cụ kiểm thử bảo mật chuyên dụng cho việc phát hiện và kh exploit lỗ hổng SQL injection trong các ứng dụng web.

Nmap (Network Mapper):

Nmap là một công cụ quét mạng mạnh mẽ, được sử dụng để xác định các máy chủ và dịch vụ đang chạy trên một mạng. Nó cũng có thể được sử dụng để phát hiện lỗ hổng bảo mật.

John the Ripper:

John the Ripper là một công cụ chuyên về kiểm thử mật khẩu. Nó được sử dụng để thử nghiệm tính an toàn của mật khẩu bằng cách thực hiện tấn công từ điển và tấn công brute-force.

Hashcat:

Hashcat là một công cụ mạnh mẽ cho việc phục hồi mật khẩu bằng cách thực hiện tấn công brute-force hoặc tấn công từ điển trên các hàm băm như MD5, SHA-1, SHA-256, và nhiều loại khác.

Lưu ý rằng việc sử dụng các công cụ này cần sự hiểu biết chuyên sâu về an ninh thông tin và đội ngũ thực hiện kiểm thử xâm nhập thường cần có kỹ năng và kinh nghiệm đặc biệt.

Vai trò và trách nhiệm của Penetration Tester

Vai trò của Penetration Tester (pentester) là đóng vai trò như một "hacker đạo đức" được thuê để thực hiện các kiểm thử xâm nhập và đánh giá bảo mật của hệ thống. Dưới đây là một số vai trò và trách nhiệm chính của một Penetration Tester:

Kiểm thử và Phân tích Lỗ hổng:

Tiến hành kiểm thử xâm nhập để phát hiện và phân tích lỗ hổng bảo mật trong hệ thống, mạng, ứng dụng, hay ứng dụng web.

Phân tích Rủi ro:

Đánh giá các rủi ro bảo mật và xác định mức độ nghiêm trọng của chúng để đội ngũ quản lý và triển khai biện pháp phòng ngừa.

Phát triển Chiến lược Kiểm thử:

Xây dựng kế hoạch và chiến lược kiểm thử xâm nhập dựa trên mục tiêu, phạm vi, và cấu trúc của hệ thống.

Sử dụng Công cụ Kiểm thử:

Hiểu và sử dụng các công cụ kiểm thử xâm nhập như Metasploit, Nessus, Burp Suite, để thực hiện các thử nghiệm và tấn công.

Phát triển Báo cáo Chi tiết:

Tạo báo cáo chi tiết về các lỗ hổng, rủi ro, và khuyến nghị về cách khắc phục, cũng như mức độ nghiêm trọng của từng vấn đề.

Tư vấn về An toàn Thông tin:

Cung cấp tư vấn và hỗ trợ về an toàn thông tin, bao gồm cung cấp giải pháp để khắc phục lỗ hổng và nâng cao bảo mật hệ thống.

Duy trì Hiểu biết Chuyên sâu:

Liên tục nắm bắt xu hướng mới và kiến thức chuyên sâu về các phương thức tấn công mới, công nghệ bảo mật và biện pháp phòng ngừa.

Hỗ trợ Đội ngũ An ninh Thông tin:

Làm việc cùng với các chuyên gia an ninh khác trong tổ chức để cải thiện chiến lược bảo mật toàn diện.

Phối hợp với Đội ngũ Quản lý Rủi ro:

Hỗ trợ trong việc phân tích và quản lý rủi ro, giúp định rõ ưu tiên và thiết lập kế hoạch khắc phục.

Giảng dạy và Đào tạo:

Chia sẻ kiến thức và kỹ năng với các thành viên trong tổ chức, giúp họ hiểu rõ hơn về các mối đe dọa bảo mật và cách đối phó với chúng.

Giữ Kỳ vọng Đạo đức:

Tuân theo các nguyên tắc đạo đức và luôn giữ tính chuyên nghiệp trong quá trình thực hiện kiểm thử xâm nhập. Tránh việc gây hại không cần thiết cho hệ thống và dữ liệu của khách hàng.

Penetration Tester đóng một vai trò quan trọng trong việc bảo vệ hệ thống và thông tin quan trọng khỏi các mối đe dọa bảo mật. Đảm bảo rằng họ được huấn luyện và duy trì kỹ năng cập nhật là quan trọng để đảm bảo hiệu suất cao trong công việc của họ.

So sánh Manual Penetration và Automated Penetration Testing

Manual Penetration Testing và Automated Penetration Testing là hai phương pháp chính được sử dụng để thực hiện kiểm thử xâm nhập (Penetration Testing) trên hệ thống và ứng dụng. Dưới đây là một so sánh giữa chúng:

Manual Penetration Testing:

Ưu điểm:

Hiểu biết Chuyên sâu:

Kiểm thử viên có thể hiểu rõ hơn về môi trường và cấu trúc của hệ thống, giúp họ tìm ra các lỗ hổng phức tạp và không dễ dàng phát hiện được bằng cách tự động.

Kiểm soát Linh hoạt:

Kiểm thử viên có khả năng điều chỉnh chiến lược và phương tiện tấn công tùy thuộc vào các tình huống cụ thể và những phát hiện liên quan.

Phát hiện Lỗ hổng Mới:

Có khả năng phát hiện lỗ hổng mà các công cụ tự động có thể bỏ sót, đặc biệt là các lỗ hổng phức tạp và không phổ biến.

Phản ứng Trực tiếp:

Có thể phản ứng nhanh chóng và điều chỉnh chiến lược khi gặp phải những thách thức không dự đoán được.

Nhược điểm:

Thời Gian và Chi phí:

Thường mất nhiều thời gian hơn và đòi hỏi chi phí cao do sự can thiệp thủ công và yêu cầu sự chuyên nghiệp cao của kiểm thử viên.

Khả năng Kiểm thử Hạn chế:

Có thể không hiệu quả cho các ứng dụng hoặc hệ thống lớn và phức tạp.

Automated Penetration Testing:

Ưu điểm:

Tốc Độ và Hiệu Quả:

Các công cụ tự động có thể thực hiện kiểm thử nhanh chóng và hiệu quả, đặc biệt là trên các hệ thống lớn.

Lặp lại và Tính Nhất quán:

Có thể lặp lại kiểm thử một cách nhất quán và kiểm soát được việc thực hiện nhiều lần, giúp đảm bảo tính nhất quán của quá trình.

Tìm kiếm Lỗ hổng Phổ biến:

Các công cụ tự động thường tập trung vào việc phát hiện các lỗ hổng phổ biến và kiểm tra tuân thủ các chuẩn an ninh.

Tiết Kiệm Chi phí:

Tự động hóa có thể giảm chi phí và thời gian so với kiểm thử thủ công.

Nhược điểm:

Hạn chế trong Hiểu biết Chi tiết:

Không thể có cái nhìn sâu rộng và chi tiết về hệ thống như kiểm thử thủ công.

Sự Thiếu Linh hoạt:

Không linh hoạt như kiểm thử thủ công khi cần phải thí nghiệm các kịch bản tấn công đặc biệt.

Rủi ro Sống sót Lỗ hổng:

Có thể bỏ sót một số lỗ hổng không phổ biến và phức tạp mà chỉ có kiểm thử viên thủ công mới có thể phát hiện được.

Lựa chọn Phù hợp:

Tùy thuộc vào Mục tiêu:

Nếu mục tiêu là phát hiện lỗ hổng phổ biến nhanh chóng và hiệu quả, Automated Penetration Testing có thể là lựa chọn tốt.

Nếu muốn hiểu rõ sâu rộng về hệ thống và tìm kiếm các lỗ hổng phức tạp, Manual Penetration Testing là quan trọng.

Kết hợp Cả Hai Phương pháp:

Sự kết hợp giữa kiểm thử tự động và thủ công có thể mang lại hiệu suất tối đa, kết hợp giữa tốc độ và sự hiểu biết chi tiết.

Độ Phức tạp của Hệ thống:

Đối với hệ thống lớn và phức tạp, có thể cần sự hỗ trợ từ kiểm thử tự động.

Đối với ứng dụng hoặc hệ thống có tính độc đáo và phức tạp, kiểm thử thủ công có thể là lựa chọn tốt.

Trong thực tế, sự kết hợp giữa Manual Penetration Testing và Automated Penetration Testing thường mang lại kết quả tốt nhất. Kiểm thử tự động giúp giảm thời gian và chi phí, trong khi kiểm thử thủ công đảm bảo rằng những lỗ hổng phức tạp và không phổ biến cũng được xác định và khắc phục.

Nhược điểm của PenTest?

Mặc dù Penetration Testing (PenTest) là một công cụ quan trọng để đánh giá và cải thiện độ an toàn của hệ thống, nhưng nó cũng có nhược điểm và thách thức riêng. Dưới đây là một số nhược điểm chính của PenTest:

Hạn chế Thời Gian:

Quá trình kiểm thử xâm nhập có thể mất một khoảng thời gian lớn, đặc biệt là trong trường hợp kiểm thử thủ công. Điều này có thể tạo ra áp lực cho các tổ chức muốn duy trì và cập nhật độ an toàn liên tục.

Chi phí Cáo:

Cả kiểm thử thủ công và tự động đều có thể đòi hỏi chi phí cao, đặc biệt là nếu kiểm thử được thực hiện bởi các chuyên gia có kỹ năng và kinh nghiệm cao.

Chỉ Tập Trung vào Một Kỳ kiểm thử Cụ thể:

PenTest thường tập trung vào một kỳ kiểm thử cụ thể và không thể liên tục giám sát và phát hiện các mối đe dọa mới theo thời gian.

Khả năng Bỏ sót Lỗ hổng:

Các kiểm thử xâm nhập, đặc biệt là tự động, có thể bỏ sót một số lỗ hổng, đặc biệt là các lỗ hổng phức tạp và không phổ biến mà chỉ có con người mới có thể phát hiện.

Khả năng Gây Quấy Rối:

Trong quá trình thực hiện kiểm thử, có thể gây ra quấy rối và ảnh hưởng đến hiệu suất của hệ thống. Điều này đặc biệt đúng trong trường hợp kiểm thử thủ công.

Khả năng Gây Rủi ro An ninh:

Nếu không thực hiện đúng cách, kiểm thử xâm nhập có thể tạo ra rủi ro an ninh, như làm suy giảm hiệu suất hệ thống, làm hỏng dữ liệu, hoặc thậm chí mở cửa cho các tấn công khác.

Không Phản ánh Tình trạng Hoạt động Thực Tế:

Kiểm thử thường được thực hiện trong một môi trường giả lập, không phản ánh chính xác tình trạng hoạt động thực tế của hệ thống. Điều này có thể dẫn đến việc bỏ sót một số mối đe dọa thực tế.

Có Thể Gây Xáo Trộn Kinh Doanh:

Quá trình thực hiện kiểm thử, đặc biệt là khi tấn công thực hiện bằng cách thủ công, có thể gây xáo trộn và làm gián đoạn các hoạt động kinh doanh.

Không Tự Động Hóa Hoàn Toàn:

Mặc dù có các công cụ tự động hóa, nhưng nhiều khía cạnh của kiểm thử xâm nhập vẫn đòi hỏi sự can thiệp thủ công để hiểu rõ và phát hiện các lỗ hổng phức tạp.

Phụ thuộc vào Kỹ năng của Kiểm thử viên:

Chất lượng của kiểm thử xâm nhập phụ thuộc nhiều vào kỹ năng và kinh nghiệm của kiểm thử viên, và không phải tất cả mọi người đều có thể cung cấp mức độ chất lượng tương đương.

Mặc dù có nhược điểm, PenTest vẫn là một công cụ quan trọng và hiệu quả trong việc đảm bảo độ an toàn của hệ thống thông tin. Việc nhận thức về nhược điểm này giúp tổ chức chuẩn bước và cân nhắc khi triển khai kiểm thử xâm nhập, đồng thời kết hợp nó với các biện pháp bảo mật khác để tạo ra một hệ thống an toàn và bền vững hơn.

Các nhược điểm của PenTest cũng thường được vượt qua bằng cách kết hợp nó với các phương tiện bảo mật và quy trình khác, như:

Liên tục giám sát an ninh: Sử dụng các giải pháp giám sát an ninh liên tục để theo dõi và phát hiện các mối đe dọa trong thời gian thực.

Hệ thống Phòng ngừa: Xây dựng các biện pháp phòng ngừa, như firewall, IDS/IPS, để ngăn chặn và giảm thiểu rủi ro từ các mối đe dọa tiềm ẩn.

Tự động hóa Kiểm thử: Sử dụng các công cụ tự động để thực hiện kiểm thử định kỳ và tự động hóa quá trình xác minh và khắc phục lỗ hổng.

Đào tạo và Nâng cao Kỹ năng: Đào tạo và nâng cao kỹ năng của đội ngũ an ninh thông tin, bao gồm cả kỹ năng trong việc triển khai kiểm thử xâm nhập.

Phản hồi Thường xuyên: Xây dựng một quy trình phản hồi thường xuyên từ các kết quả kiểm thử để cải thiện liên tục bảo mật hệ thống.

Bảo vệ Dữ liệu Quan trọng: Bảo vệ dữ liệu quan trọng để tránh mất mát thông tin quan trọng trong quá trình kiểm thử.

Hợp tác và Truyền thông: Hợp tác chặt chẽ giữa các bộ phận an ninh, nhóm kiểm thử, và các bộ phận khác trong tổ chức. Truyền thông hiệu quả là chìa khóa để giảm thiểu ảnh hưởng đến hoạt động kinh doanh.

Nhận thức về nhược điểm và tích hợp các biện pháp cải thiện có thể giúp tăng cường tính toàn diện và hiệu quả của chiến lược bảo mật của một tổ chức. PenTest, khi được thực hiện đúng cách và kết hợp với các biện pháp bảo mật khác, vẫn là một công cụ quan trọng để bảo vệ hệ thống và dữ liệu khỏi mối đe dọa an ninh.

Gen Cloud Server: Giảm 15% từ nay tới 25/02/2024

Kết luận

Trong bài viết này, chúng ta đã khám phá chủ đề "Từ A-Z về PenTest" - một lĩnh vực quan trọng trong lĩnh vực an ninh thông tin. Chúng ta đã tìm hiểu về Penetration Testing (PenTest) là gì, các loại PenTest, vai trò và trách nhiệm của Penetration Tester, cũng như so sánh giữa kiểm thử thủ công và tự động.

Penetration Testing đóng vai trò quan trọng trong việc đánh giá và cải thiện độ an toàn của hệ thống, giúp tổ chức đối mặt với những mối đe dọa an ninh ngày càng phức tạp. Bằng cách này, nó giúp ngăn chặn các cuộc tấn công tiềm ẩn và tăng cường sự bảo mật tổng thể.

Tuy nhiên, PenTest cũng mang đến nhược điểm và thách thức. Việc đánh giá thời gian, chi phí, và khả năng bảo mật thực tế của hệ thống là những yếu tố quan trọng cần xem xét. Sự phụ thuộc vào kỹ năng và kinh nghiệm của kiểm thử viên, cũng như khả năng bỏ sót lỗ hổng, đều là những điểm cần được quản lý một cách cẩn thận.

Bài liên quan

- Cloud Server và những lợi ích không ngờ khi sử dụng Cloud Server

- Private Cloud là gì? Phân tích ưu và nhược điểm chi tiết nhất

- Cloud Computing là gì? Lợi ích vượt trội của Cloud Computing

- Phân biệt, so sánh Cloud và Virtualization chi tiết theo từng tiêu chí

- Cách phân biệt VPS và Cloud Server đơn giản, dễ hiểu

- Cloud VPS là gì? Sử dụng Cloud VPS mang lại lợi ích gì?

- Cloud Hosting là gì? Địa chỉ mua Cloud Hosting tốt và rẻ

- Cloud Desktop là gì? Những lưu ý khi sử dụng cho người mới