SQL Injection Attack là gì? 8 bước phát hiện và phòng chống

Wednesday April 24th, 2024 Blog, Tin tứcBảo mật là một vấn đề quan trọng đối với mọi ứng dụng web và cơ sở dữ liệu, đặc biệt là các cơ sở dữ liệu SQL. Dù giới tội phạm chủ yếu nhắm vào các mục tiêu giá trị cao, ngay cả những ứng dụng trực tuyến nhỏ lẻ vẫn có khả năng trở thành nạn nhân. Hacker thường sử dụng một kỹ thuật gọi là SQL Injection Attack để chiếm quyền truy cập một cơ sở dữ liệu từ xa.

Trong bài viết này, Z.com sẽ giải thích cho bạn về SQL Injection Attack và cách phòng chống.

SQL Injection Attack là gì?

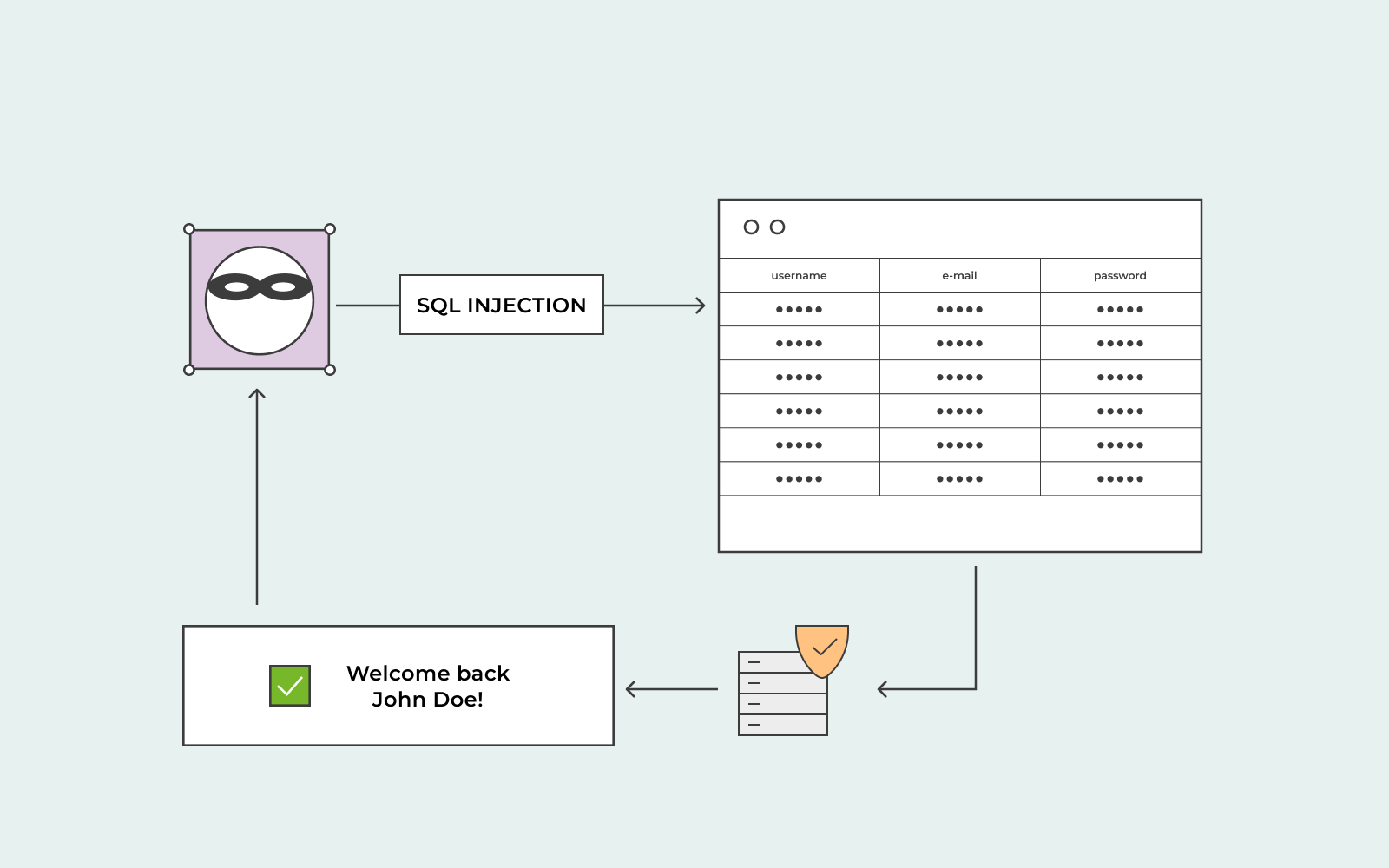

SQL Injection Attack là một loại hình xâm nhập nhằm thay đổi các truy vấn SQL, mục đích là can thiệp vào cơ sở dữ liệu SQL. Nó được sử dụng nhiều trong tấn công các ứng dụng web, và các hệ thống có sử dụng cơ sở dữ liệu. SQL Injection Attack lợi dụng chiến thuật nhúng mã để gửi các truy vấn SQL độc hại vào cơ sở dữ liệu. Thông thường, những lệnh này dựa trên thông tin có thật từ website.

Hacker chọn SQL Injection Attack để đạt được các ý đồ sau:

- Xem thông tin nhạy cảm lưu trữ trong cơ sở dữ liệu, bao gồm thông tin về danh tính hoặc tài chính của người dùng.

- Thêm, xóa, hoặc sửa thông tin lưu trữ trong cơ sở dữ liệu, bao gồm dữ liệu ứng dụng hoặc metadata như schema hoặc các table definition.

- Chiếm quyền admin của cơ sở dữ liệu, nhằm tạo backdoor cho các kế hoạch về sau.

- Can thiệp vào máy chủ bằng cách sử dụng cơ sở dữ liệu làm điểm xâm nhập.

- Tiến hành tấn công DDoS hoặc vô hiệu hóa hạ tầng cơ sở dữ liệu.

Một số chiến dịch SQL Injection Attack được thiết kế để giúp hacker ẩn nấp trong một thời gian dài. Trong tình huống này, mục tiêu thường là duy trì khả năng truy xuất cơ sở dữ liệu để thu thập dữ liệu trái phép trong tương lai.

Với các tình huống khác, hacker có thể muốn ngay lập tức trích xuất càng nhiều thông tin càng tốt, như số thẻ tín dụng chẳng hạn. Ý đồ của chúng là bán lại thông tin, hoặc dùng nó cho các mục đích xấu xa. Dù kẻ xâm nhập chắc chắn muốn ẩn nấp, chúng không có ý định sẽ truy xuất hệ thống một lần nữa (sau khi thành công trong lần đầu).

Cuối cùng, nhiều hacker khác chỉ muốn gây thiệt hại và triệt hạ ứng dụng mà chẳng cần giữ bí mật!

Bất kể mục đích ra sao, SQL Injection Attack có thể dẫn đến những hệ quả khó lường đối với tổ chức nạn nhân:

- Làm lộ lọt bí mật kinh doanh, thông tin tối mật, các dữ liệu nhạy cảm khác

- Lộ lọt thông tin khách hàng, bao gồm thông tin tín dụng/tài chính, thông tin cá nhân, các cuộc trò chuyện riêng tư…

- Thiệt hại tài chính do bị ăn cắp dữ liệu và bị người dùng hoặc các bên thứ ba kiện tụng yêu cầu bồi thường.

- Tạo dư luận tiêu cực, khủng hoảng quan hệ công chúng

- Khiến ứng dụng web hoặc các thành phần của một website rơi vào tình trạng ngoại tuyến hoặc không hoạt động được

- Làm lung lay niềm tin khách hàng, khiến doanh nghiệp khó thu hút khách hàng mới và giữ chân khách hàng hiện tại.

Bất kỳ doanh nghiệp nào cũng có thể bị nhắm đến, kể cả các website cá nhân và các forum nhỏ. Trung bình một ứng dụng web bị tấn công đến 4 lần/tháng!

Các loại SQL Injection Attack

Hầu hết các chiến dịch SQL Injection rơi vào một trong ba loại dưới đây. Chúng khác nhau ở độ khó thực thi. Ba loại bao gồm:

- Classic (In-Band)

- Blind

- Out-of-Band

Classic SQL Injection Attack

Phương thức tấn công cơ bản, còn được gọi là in-band attack, sẽ gửi các câu lệnh đã chỉnh sửa vào cơ sở dữ liệu bằng kênh giao tiếp thông thường. Nó sử dụng thông tin học được từ phản hồi để thu thập thông tin về cấu trúc hoặc nội dung của cơ sở dữ liệu. Loại tấn công này dễ thực hiện và có thể cho kết quả khá nhanh. Nhiều hacker sử dụng nó trong các chiến dịch tự động nhắm vào các website ngẫu nhiên nhằm tìm kiếm các ứng dụng web thiết kế lỏng lẻo.

Blind SQL Injection Attack

Hacker sẽ sử dụng phương thức này khi phương thức nêu trên không phát huy hiệu quả. Trong blind attack, hacker gửi một truy vấn đến cơ sở dữ liệu và phân tích phản hồi. Gọi là “blind” (mù) là bởi hacker không nhận bất kỳ thông tin trực tiếp nào từ máy chủ. Hacker có thể phân tích các chi tiết, như thời gian máy chủ cần để phản hồi, nhằm biết thêm thông tin về cơ sở dữ liệu.

Out-of-band SQL Injection Attack

Out-of-band là phương thức tinh vi và khó thực hiện nhất, đồng thời cũng kém phổ biến hơn hai phương thức trên. Hacker không dựa vào hành vi của cơ sở dữ liệu, mà nhận thông tin thông qua một kênh khác, thay vì ứng dụng web nguyên bản. Ví dụ, hacker có thể buộc cơ sở dữ liệu phát đi các yêu cầu DNS hoặc HTTP đến một máy chủ bị hacker kiểm soát. Đây thường được gọi là tấn công SQL tổng hợp.

Cách phát hiện và phòng chống SQL Injection Attack

Phát hiện SQL Injection Attack là một phần quan trọng của việc bảo vệ các ứng dụng web khỏi các cuộc tấn công độc hại. Dưới đây là một số cách phổ biến để phát hiện SQL Injection Attack:

- Kiểm tra Input Validation: Kiểm tra dữ liệu đầu vào từ người dùng để đảm bảo rằng nó không chứa các ký tự đặc biệt hoặc chuỗi có thể làm suy yếu các truy vấn SQL.

- Sử dụng Parameterized Queries: Sử dụng câu lệnh truy vấn được tham số hóa, thay vì cộng chuỗi để tạo truy vấn SQL. Công nghệ ORM cũng có thể giúp tránh được các lỗ hổng này.

- Monitoring Database Activities: Theo dõi các hoạt động truy cập cơ sở dữ liệu để phát hiện các truy vấn SQL không bình thường hoặc có dấu hiệu của cuộc tấn công.

- Sử dụng Web Application Firewall (WAF): WAF có thể được cấu hình để phát hiện và ngăn chặn các loại cuộc tấn công SQL Injection bằng cách kiểm tra các yêu cầu HTTP đến ứng dụng web.

- Kiểm tra Logs và Error Messages: Xem logs và thông báo lỗi từ ứng dụng web để tìm kiếm các hoạt động bất thường hoặc các yêu cầu gây ra lỗi SQL.

- Sử dụng Các Công Cụ Phát Hiện: Sử dụng các công cụ tự động để quét ứng dụng web và phát hiện các lỗ hổng bảo mật, bao gồm cả SQL Injection.

- Kiểm tra Và Sửa Lỗi Mã Nguồn: Xác định và sửa các lỗ hổng bảo mật trong mã nguồn của ứng dụng web, bao gồm việc sử dụng các hàm và thủ tục an toàn khi thao tác với cơ sở dữ liệu.

- Kiểm Tra Các Yêu Cầu SQL Không Thông Thường: Theo dõi các yêu cầu SQL được gửi từ ứng dụng web và kiểm tra xem chúng có chứa các ký tự hoặc cấu trúc không bình thường không.

Để phòng chống SQL Injection Attack, các chuyên gia bảo mật đưa ra lời khuyên hãy thực hiện kiểm tra bảo mật định kỳ trên mã nguồn của ứng dụng để phát hiện và sửa các lỗ hổng bảo mật, bao gồm cả các lỗ hổng có thể dẫn đến SQL Injection Attack.

Ngoài ra, khi xây dựng cơ sở dữ liệu, tránh hiển thị thông tin nhạy cảm như cấu trúc cơ sở dữ liệu, tên bảng, tên cột, và thông điệp lỗi chi tiết trong quá trình phản hồi của ứng dụng. Thông tin này có thể cung cấp cho kẻ tấn công các dấu hiệu để thực hiện các cuộc tấn công cụ thể.

Quá trình vận hành ứng dụng web, cần sử dụng các công cụ tự động để quét ứng dụng web và phát hiện các lỗ hổng bảo mật, bao gồm cả SQL Injection Attack. Các công cụ này có thể giúp phát hiện các lỗ hổng mà con người có thể bỏ qua.

Bài liên quan

- Từ A-Z về DNS 1.1.1.1, hướng dẫn cài đặt DNS 1.1.1.1 trên máy tính và điện thoại

- DNS là gì? Từ A-Z về DNS Google, DNS Server, DNS VNPT

- Flush DNS là gì? Cách xóa cache DNS trong Windows chi tiết nhất

- DNS Security là gì? Nên chọn DNS Security nào tốt nhất?

- Lỗi DNS_PROBE_FINISHED_NXDOMAIN là gì? Một số cách khắc phục nhanh, hiệu quả cao

- DDNS là gì? Các lợi ích mà DDNS mang lại bạn không nên bỏ lỡ