Web Shell là một loại mã độc được sử dụng để tấn công các trang web và cung cấp quyền truy cập từ xa đến hệ thống máy chủ mà trang web đang chạy trên đó. Những kẻ tấn công thường sử dụng Web Shell để đánh cắp thông tin, phá hoại hệ thống hoặc tiến hành các hành động tấn công khác. Bài viết sẽ giúp bạn hiểu rõ hơn về cách hoạt động của Web Shell, cách tấn công và phương pháp phát hiện các cuộc tấn công này. Hơn nữa, bài viết sẽ cung cấp cho bạn một số lời khuyên và kỹ thuật để bảo vệ hệ thống của bạn khỏi những cuộc tấn công này.

Web Shell là gì?

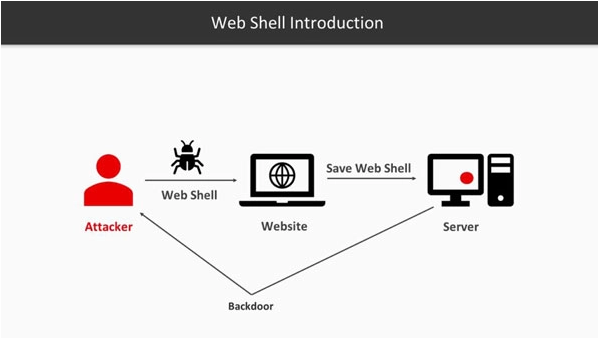

Web Shell là một loại phần mềm độc hại được thiết kế để tấn công các trang web và cung cấp quyền truy cập từ xa đến hệ thống máy chủ mà trang web đang chạy trên đó. Nó cho phép kẻ tấn công thực thi các lệnh và thao tác với hệ thống máy chủ từ xa thông qua trình duyệt web. Với quyền truy cập từ xa này, kẻ tấn công có thể thực hiện nhiều hành động xấu như đánh cắp thông tin, phá hoại hệ thống, tiến hành các cuộc tấn công khác hoặc đưa hệ thống máy chủ vào trạng thái nô lệ (botnet) để thực hiện các hành động tấn công khác.

Web Shell thường được cài đặt trên hệ thống máy chủ bằng cách khai thác lỗ hổng bảo mật trong phần mềm hoặc dịch vụ đang chạy trên đó. Khi đã cài đặt thành công, kẻ tấn công có thể sử dụng Web Shell để kiểm soát máy chủ từ xa bằng cách truy cập vào giao diện quản lý của nó thông qua trình duyệt web.

Do tính bất hợp pháp và độc hại của nó, việc phát hiện và ngăn chặn các tấn công sử dụng Web Shell là rất quan trọng trong việc bảo vệ hệ thống và dữ liệu của bạn.

Cách hoạt động của Web Shell

Web Shell là một chương trình độc hại được thiết kế để tấn công các trang web và cung cấp quyền truy cập từ xa đến hệ thống máy chủ. Khi đã cài đặt thành công, Web Shell cung cấp cho kẻ tấn công quyền điều khiển máy chủ từ xa thông qua trình duyệt web, giúp họ thực hiện các hành động độc hại như đánh cắp thông tin, phá hoại hệ thống hoặc tiến hành các cuộc tấn công khác.

Để cài đặt Web Shell, kẻ tấn công thường sử dụng các lỗ hổng bảo mật trong phần mềm hoặc dịch vụ đang chạy trên máy chủ. Sau đó, họ tải lên mã độc Web Shell lên máy chủ thông qua các kỹ thuật khai thác lỗ hổng này. Web Shell thường được lưu trữ trong các tệp tin có định dạng phổ biến như .php, .asp, .aspx hoặc .jsp và được gửi đến máy chủ thông qua các thao tác upload file, lấy dữ liệu từ form hoặc khai thác các lỗ hổng trong ứng dụng web.

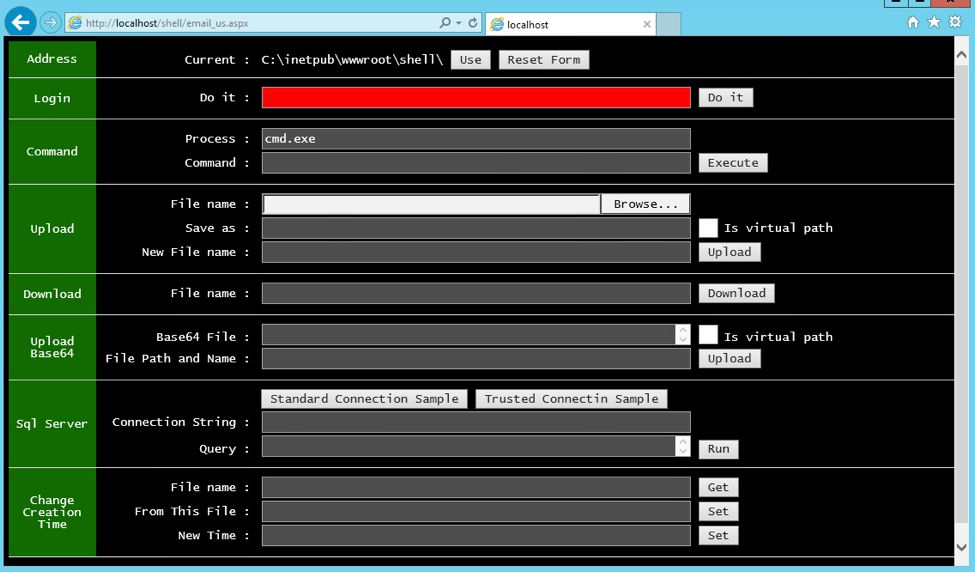

Sau khi đã cài đặt thành công Web Shell, kẻ tấn công có thể truy cập vào giao diện quản lý của nó thông qua trình duyệt web. Web Shell thường có một giao diện đơn giản và dễ sử dụng, giúp kẻ tấn công thực thi các lệnh và thao tác với hệ thống máy chủ từ xa. Nó cho phép kẻ tấn công kiểm soát toàn bộ hệ thống, tạo và xóa tệp, thực thi lệnh và thực hiện các hành động tấn công khác.

Do tính bất hợp pháp và độc hại của nó, việc phát hiện và ngăn chặn các tấn công sử dụng Web Shell là rất quan trọng để bảo vệ hệ thống và dữ liệu của bạn.

Sử dụng Webshell để làm gì?

Web Shell là một công cụ mạnh mẽ được sử dụng bởi kẻ tấn công để thực hiện nhiều hành động xấu như đánh cắp thông tin, phá hoại hệ thống và tiến hành các cuộc tấn công khác. Dưới đây là một số mục đích phổ biến mà kẻ tấn công có thể sử dụng Web Shell:

- Đánh cắp thông tin: Kẻ tấn công có thể sử dụng Web Shell để truy cập vào các tệp tin và cơ sở dữ liệu trên máy chủ, sau đó sao chép và đánh cắp các thông tin quan trọng như tên đăng nhập, mật khẩu, thư mục tài liệu hoặc thông tin tài khoản ngân hàng.

- Phá hoại hệ thống: Kẻ tấn công có thể sử dụng Web Shell để phá hủy các tệp tin hoặc thư mục trên máy chủ, gây ra sự cố về hiệu suất hoặc tiến hành các cuộc tấn công khác như khai thác các lỗ hổng bảo mật.

- Botnet: Kẻ tấn công có thể sử dụng Web Shell để biến máy chủ thành một "nô lệ" (botnet) để thực hiện các hành động tấn công khác như tấn công từ chối dịch vụ (DDoS), phát tán spam hoặc khai thác tiền điện tử.

- Truy cập từ xa: Kẻ tấn công có thể sử dụng Web Shell để truy cập vào hệ thống máy chủ từ xa, điều khiển và thực thi các lệnh trên hệ thống từ xa, tránh bị phát hiện bởi hệ thống bảo mật.

Tóm lại, Web Shell là một công cụ mạnh mẽ được sử dụng bởi kẻ tấn công để thực hiện nhiều hành động độc hại nhằm tấn công các trang web và máy chủ. Do đó, việc phát hiện và ngăn chặn các tấn công sử dụng Web Shell là rất quan trọng trong việc bảo vệ hệ thống và dữ liệu của bạn.

Cách thức tải và sử dụng Webshell

Lưu ý rằng việc tải và sử dụng Web Shell mà không được phép là hành vi bất hợp pháp và có thể bị xử lý theo luật pháp. Việc trình bày thông tin này chỉ nhằm mục đích giáo dục và nâng cao nhận thức về lỗ hổng bảo mật.

Để tải và sử dụng Web Shell, kẻ tấn công thường sử dụng các kỹ thuật khai thác lỗ hổng bảo mật trên trang web hoặc máy chủ. Một số cách thường được sử dụng bao gồm:

- Sử dụng các lỗ hổng bảo mật trên trang web để tải lên tệp tin Web Shell: Kẻ tấn công có thể khai thác các lỗ hổng trong phần mềm hoặc các kỹ thuật lập trình trên trang web để tải lên tệp tin Web Shell.

- Sử dụng kỹ thuật SQL Injection để tải lên tệp tin Web Shell: Kẻ tấn công có thể khai thác các lỗ hổng bảo mật trong cơ sở dữ liệu để tải lên tệp tin Web Shell.

- Sử dụng kỹ thuật tấn công từ chối dịch vụ (DoS) để tải lên tệp tin Web Shell: Kẻ tấn công có thể tấn công máy chủ bằng cách gửi nhiều yêu cầu đến máy chủ, từ đó làm cho máy chủ không thể phản hồi, và sau đó sử dụng lỗ hổng tạo bởi tình trạng DoS để tải lên tệp tin Web Shell.

Khi đã có tệp tin Web Shell, kẻ tấn công có thể truy cập vào hệ thống từ xa và thực thi các lệnh trên máy chủ, điều khiển và thực thi các cuộc tấn công khác.

Tóm lại, việc tải và sử dụng Web Shell là một hoạt động độc hại và bất hợp pháp. Việc phát hiện và ngăn chặn các tấn công sử dụng Web Shell là rất quan trọng trong việc bảo vệ hệ thống và dữ liệu của bạn.

Truy cập từ xa liên tục của Web Shell là gì?

Truy cập từ xa liên tục của Web Shell, hay còn gọi là "persistent remote access" là một kỹ thuật tấn công thường được sử dụng bởi các kẻ tấn công để duy trì quyền truy cập từ xa đến hệ thống bị xâm nhập sau khi họ đã khai thác thành công một lỗ hổng bảo mật và cài đặt Web Shell.

Kỹ thuật này cho phép kẻ tấn công truy cập vào hệ thống từ xa mà không cần phải khai thác lại lỗ hổng bảo mật ban đầu. Thay vào đó, họ sẽ cài đặt các phần mềm độc hại hoặc backdoor vào hệ thống, cho phép họ truy cập lại hệ thống một cách bất hợp pháp bất cứ khi nào họ muốn, thậm chí sau khi hệ thống đã được vá lỗi bảo mật ban đầu.

Các kỹ thuật thường được sử dụng để tạo ra truy cập từ xa liên tục của Web Shell bao gồm:

- Sử dụng các phần mềm độc hại để cài đặt backdoor trên hệ thống.

- Sử dụng các phần mềm giả mạo đăng nhập để lưu trữ thông tin đăng nhập truy cập từ xa.

- Sử dụng các kỹ thuật ẩn danh hoặc giả mạo IP để che giấu địa chỉ IP của kẻ tấn công và tránh bị phát hiện bởi các biện pháp bảo mật.

Truy cập từ xa liên tục của Web Shell là một mối đe dọa đáng kể cho bảo mật hệ thống và dữ liệu của bạn. Để ngăn chặn các cuộc tấn công này, bạn nên thường xuyên kiểm tra và cập nhật hệ thống, đặc biệt là các phần mềm bảo mật, và giám sát hoạt động của các tài khoản truy cập từ xa.

Cách sử dụng Botnet Web Shell

Lưu ý: Việc sử dụng Botnet Web Shell để tấn công là hành vi bất hợp pháp và có thể dẫn đến hậu quả nghiêm trọng. Chúng tôi không khuyến khích việc sử dụng botnet web shell để tấn công hệ thống hay mạng của người khác.

Botnet Web Shell là một phần mềm độc hại được sử dụng để tạo ra một mạng botnet, nơi các máy tính được kiểm soát từ xa bởi một người dùng bất hợp pháp. Botnet Web Shell cho phép kẻ tấn công kiểm soát các máy tính trong botnet bằng cách gửi các lệnh từ máy tính của họ đến botnet thông qua Web Shell.

Dưới đây là một số hướng dẫn sử dụng Botnet Web Shell để tấn công:

- Cài đặt Botnet Web Shell: Bạn có thể tìm thấy Botnet Web Shell trên các trang web tải về phần mềm độc hại. Sau khi tải xuống, bạn cần cài đặt nó trên máy tính của mình.

- Tạo botnet: Sau khi cài đặt, bạn cần tạo một botnet bằng cách sử dụng Web Shell. Bạn cần cung cấp một tên đăng nhập và mật khẩu để quản lý các máy tính trong botnet của mình.

- Đưa các máy tính vào botnet: Sau khi tạo botnet, bạn cần tìm kiếm các máy tính bị dễ bị xâm nhập và bị nhiễm malware. Bạn có thể sử dụng các kỹ thuật khai thác lỗ hổng bảo mật để tấn công các máy tính này và cài đặt Botnet Web Shell.

- Kiểm soát botnet: Khi botnet được tạo thành, bạn có thể sử dụng Web Shell để kiểm soát các máy tính trong botnet. Bạn có thể gửi lệnh để tải xuống và cài đặt các phần mềm độc hại khác, hoặc thực hiện các cuộc tấn công DDoS.

- Bảo mật và che giấu: Để tránh bị phát hiện, bạn có thể sử dụng các kỹ thuật che giấu IP và mã hóa dữ liệu để che giấu hoạt động của botnet. Ngoài ra, bạn cũng cần thường xuyên cập nhật Botnet Web Shell và các phần mềm độc hại khác để giảm thiểu rủi ro bị phát hiện.

Hướng dẫn chi tiết cách phòng chống Web Shell

Như đã đề cập ở trên, việc sử dụng Botnet Web Shell để tấn công là hoàn toàn bất hợp pháp và có thể dẫn đến hậu quả nghiêm trọng như mất thông tin quan trọng, thiệt hại tài chính và thậm chí là tội ác. Do đó, chúng ta cần phải phòng chống Botnet Web Shell bằng cách:

- Cập nhật hệ thống và phần mềm định kỳ: Các nhà phát triển phần mềm sẽ thường cập nhật các phiên bản mới của phần mềm để giảm thiểu lỗ hổng bảo mật. Do đó, việc cập nhật thường xuyên các phiên bản mới của hệ điều hành và các phần mềm như trình duyệt web, ứng dụng web và phần mềm bảo mật là rất quan trọng.

- Sử dụng phần mềm bảo mật chuyên nghiệp: Các phần mềm bảo mật có thể giúp giám sát và phát hiện các hoạt động bất thường trên hệ thống của bạn. Hãy chọn một phần mềm bảo mật chuyên nghiệp để giảm thiểu rủi ro bị xâm nhập bởi Botnet Web Shell.

- Giám sát và giới hạn truy cập từ xa: Hạn chế truy cập từ xa vào hệ thống của bạn bằng cách sử dụng các giải pháp như VPN và giới hạn địa chỉ IP có thể truy cập.

- Giáo dục nhân viên: Các nhân viên của bạn cũng có thể là điểm yếu của hệ thống bảo mật. Hãy đào tạo nhân viên của bạn để phát hiện và báo cáo các hoạt động bất thường trên hệ thống.

- Sử dụng Firewall: Firewall là một giải pháp an ninh mạng giúp ngăn chặn các cuộc tấn công từ bên ngoài vào hệ thống của bạn. Bạn có thể sử dụng Firewall để giới hạn các truy cập từ xa và cài đặt các quy tắc bảo vệ hệ thống.

Trên đây là một số hướng dẫn sử dụng và phòng chống Botnet Web Shell. Hãy nhớ rằng việc sử dụng Botnet Web Shell để tấn công là bất hợp pháp và có thể gây ra hậu quả nghiêm trọng. Chúng ta cần tập trung vào việc bảo vệ hệ thống của chúng ta khỏi các mối đe dọa bảo mật và giảm thiểu các rủi ro có thể xảy ra.

Kết luận

Trong bài viết này, chúng ta đã tìm hiểu về Web Shell - một công cụ mạnh mẽ có thể được sử dụng để kiểm soát từ xa các hệ thống web. Tuy nhiên, Web Shell cũng có thể bị lợi dụng bởi các kẻ tấn công để xâm nhập và chiếm quyền kiểm soát hệ thống của người khác.

Để bảo vệ hệ thống của mình khỏi các mối đe dọa từ Web Shell và các công cụ tương tự, chúng ta cần phải áp dụng những biện pháp bảo mật như cập nhật hệ thống và phần mềm định kỳ, sử dụng phần mềm bảo mật chuyên nghiệp, giám sát và giới hạn truy cập từ xa, đào tạo nhân viên và sử dụng Firewall.

Cuối cùng, chúng ta cần nhớ rằng việc sử dụng Web Shell để tấn công là bất hợp pháp và có thể gây ra hậu quả nghiêm trọng. Chúng ta cần tập trung vào việc bảo vệ hệ thống của mình khỏi các mối đe dọa bảo mật và giảm thiểu các rủi ro có thể xảy ra.

Tặng miễn phí bộ Plugin 359$ giúp khách hàng tối ưu SEO website

Các tìm kiếm liên quan đến chủ đề “Web Shell”

|

Webshell GitHub

|

Upload webshell | Webshell là gì | Up shell là gì |

| Backdoor | Hack backdoor |

Bài liên quan

- SQL Server là gì? Cách cài đặt SQL Server chi tiết nhất

- Tìm vị trí file cấu hình dịch vụ MySQL, PHP và Apache trên Linux

- Backup và Restore MySQL Database bằng lệnh

- Hướng dẫn chặn địa chỉ IP hoặc ports trên Windows Server

- Cách phân biệt VPS và Cloud Server đơn giản, dễ hiểu

- Cloud server và những lợi ích không ngờ khi sử dụng

- Cloud Computing là gì? Lợi ích vượt trội của Cloud Computing

- Loạt ưu điểm vượt trội của Google Cloud Hosting có thể bạn chưa biết

- Cloud Native là gì? Nguyên tắc hoạt động trên Cloud Native

- Cloud VPS là gì? Sử dụng Cloud VPS mang lại lợi ích gì?

- Cloud Hosting Linux là gì? Từ A-Z về dịch vụ Cloud Hosting Linux mới nhất

- Hướng dẫn thêm một hay nhiều IP trên Cloud Server và Cloud VPS tại Z.com

- Các lệnh thường sử dụng để xem thông tin phần cứng trong Linux

- Kết nối CloudFlare với Website WordPress – 7 Lợi ích cơ bản

- Bảng giá thuê VPS Cloud mới nhất năm 2022